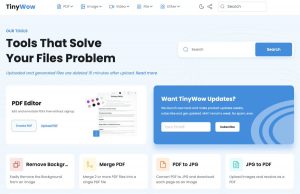

TinyWow: Site gratuit de conversie de fișiere

Au trecut de mult vremurile în care profesioniștii trebuiau să cheltuiască sume considerabile pe un pachet de software sau un abonament pentru a-și duce munca la bun sfârșit. Acum, au apărut multe instrumente – cum ar fi convertoare PDF, redimensionare de imagini, contoare de cuvinte și procesoare de text – instrumente ce sunt bazate pe funcționarea online. Și, chiar mai bine, sunt disponibile gratuit. Un astfel de instrument este un convertor de fișiere online gratuit numit TinyWow.